Périphériques gérés dans un réseau sans aucune connexion vers l’extérieur ?

Vous avez déployé vos agents Ivanti Endpoint Manager sur les périphériques de votre infrastructure et celle-ci est sécurisée de façon à ne pas laisser les périphériques gérés à communiquer en dehors de vos réseaux. Cela peut diminuer les performances et ralentir considérablement les communications entre vos périphériques et le Core Serveur sur les modules suivants :

- Inventaire

- Distribution & Patch

- Prise en main à distance

Si les périphériques ne sont pas en mesure de vérifier les CRL* (Listes de Révocation de Certificats) à travers Internet, le certificat (révoqué ou compromis) n’est plus considéré comme valide.

*Une liste de révocation de certification est une liste de certificats numériques qui ont été révoqués par l’autorité de certification émettrice avant leur date d’expiration. Ces CRL sont des ressources en ligne qui permettent de vérifier si un certificat a été révoqué ou compromis.

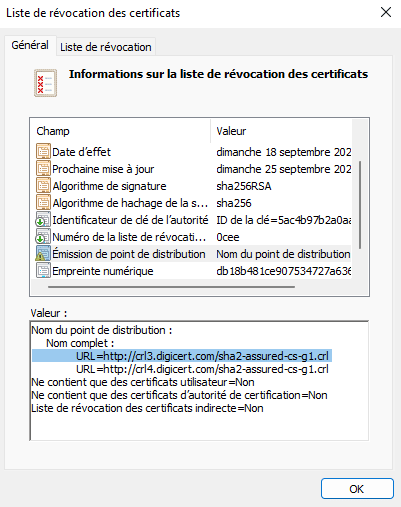

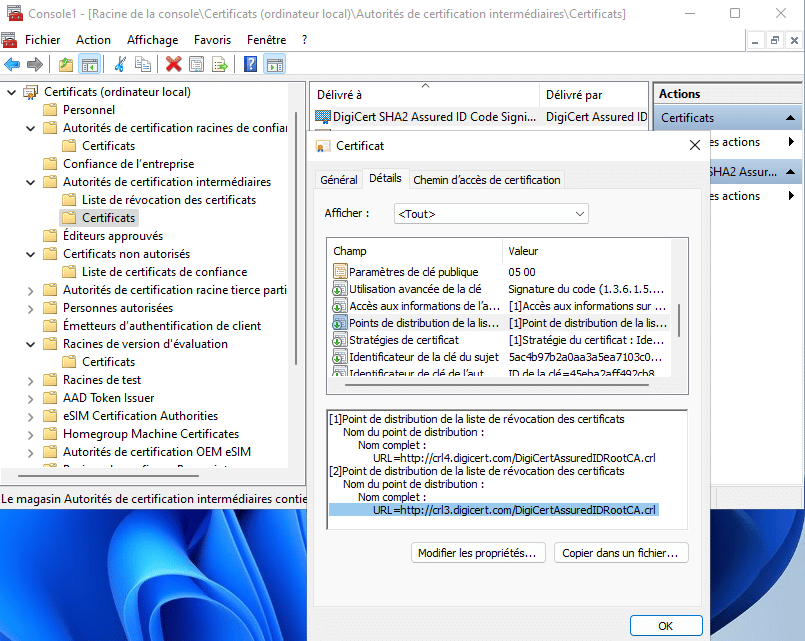

Pour vérifier l’état d’un certificat, le client se connecte aux URL et télécharge les CRL. Ensuite, le client recherche le certificat dans les listes de révocation de certificats pour s’assurer qu’il n’a pas été révoqué ou compromis.

Cette URL peut être vérifiée sur le certificat lui-même, dans le certificat, allez dans Général > Emission de de distribution.

Ces URL seront utilisées pour vérifier la validité du certificat.

CTL racine Microsoft Windows

Pour ce qui concerne la mise à jour des certificats racine MS une GPO peut être mise en place pour indiquer au postes clients que le .cab est hébergé en interne plûtot que de tenter la récupération sur les serveurs Microsoft publiques.

Pour la récupération du .cab en question :

http://ctldl.windowsupdate.com/msdownload/update/v3/static/trustedr/en/disallowedcertstl.cab

Quelle solution pour ce dysfonctionnement ?

1 – Récupération des certificats .crl dans un partage interne

Pour la récupération des fichiers .crl il est nécessaire de mettre en place un script (batch, powershell, ou autre) permettant de télécharger les fichiers disponibles sur les url de manière automatisé :

- http://crl3.digicert.com/sha2-assured-cs-g1.crl

- http://crl3.digicert.com/DigiCertAssuredIDRootCA.crl

Ces CRL téléchargées sont valables 7 jours, ce qui signifie que vous devrez en télécharger une nouvelle tous les 7 jours.

Déclencher celui-ci dans le cadre d’une tâche planifié sur le Core Server Ivanti afin que les fichiers soient récupérés lors de la bascule sur Internet.

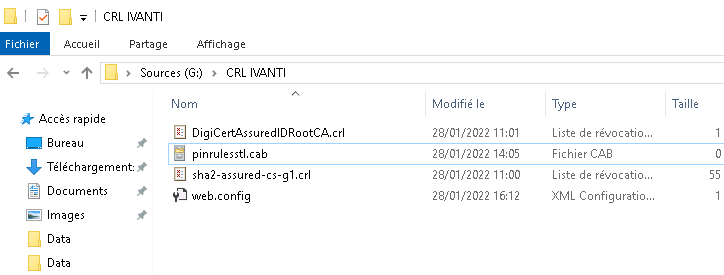

Les fichiers « .crl » doivent être stockés dans un partage

Exemple : G:\CRL IVANTI

Script :

bitsadmin /transfer /download /priority FOREGROUND « http://crl3.digicert.com/sha2-assured-cs-g1.crl » « G:\CRL IVANTI\sha2-assured-cs-g1.crl »

bitsadmin /transfer /download /priority FOREGROUND « http://crl3.digicert.com/DigiCertAssuredIDRootCA.crl » « G:\CRL IVANTI\DigiCertAssuredIDRootCA.crl »

Sur le Core Server

Il est nécessaire de déclarer un alias DNS :

Crl3.digicert.com > 10.2.8.82 (Adresse ip du core server ivanti)

Afin que les requêtes de mise à jour des certificats générés par les postes clients soient directement adressé au serveur Ivanti.

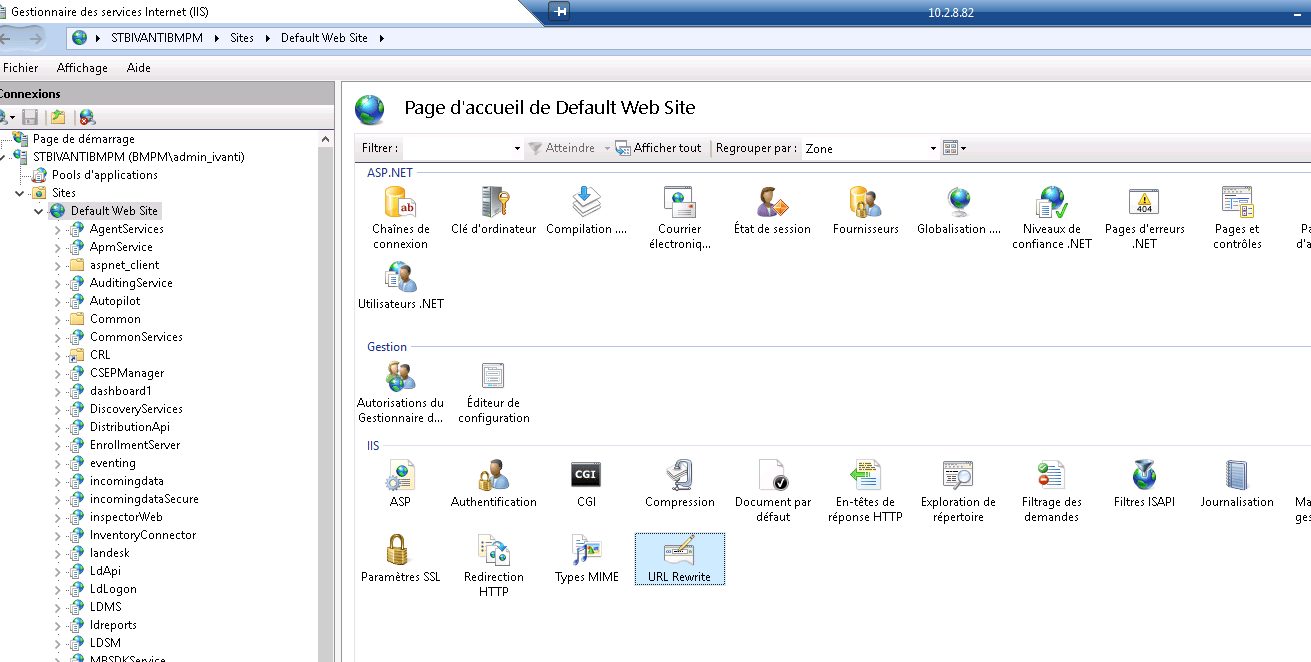

Côté IIS

Sur le IIS du Core Server nous allons mettre en place des règles pour les certificats dans le menu « URL rewrite ».

Nous allons crées deux règles de rewrite pour les certificats digitcert.

Le but étant de récupérer les requêtes appelant le fichier « sha2-assured-cs-g1.crl » ou « DigiCertAssuredIDRootCA.crl » et de les renvoyés vers le répertoire contenant les fichiers .crl sur le partage du Core Serveur « G:\CRL IVANTI ».

2 – Récupération manuelle des fichiers. Crl

Téléchargez les CRL et installez-la sur les machines clientes :

Téléchargez manuellement la liste de révocation des certificats à partir des URL suivantes, comme indiqué, ces URL se trouvent dans les détails du certificat.

– http://crl3.digicert.com/sha2-assured-cs-g1.crl

– http://crl3.digicert.com/DigiCertAssuredIDRootCA.crl

Une fois téléchargés, pour importer correctement ces certificats, ouvrez la gestion des certificats d’ordinateur, cliquez sur Autorités de certification intermédiaires puis cliquez sur l’option ‘Action’ dans la section supérieure et choisissez « Toutes les tâches », puis cliquez sur importer. Accédez aux fichiers .crl téléchargés à partir des liens ci-dessus.

Comment le mettre en place sur Ivanti Endpoint Manager ?

Vous pouvez créer un paquet de distribution batch, vous devrez ajouter sha2-assured-cs-g1.crl et DigiCertAssuredIDRootCA.crl en tant que fichiers supplémentaires.

Le Script batch :

certutil -f -addstore CA « C:\Program Files (x86)\LANDesk\LDClient\sdmcache\« partage »\sha2-assured-cs-g1.crl »

certutil -f -addstore CA « C:\Program Files (x86)\LANDesk\LDClient\sdmcache\« partage »\DigiCertAssuredIDRootCA.crl »

Quitter /b %errorlevel%

Remarque : N’oubliez pas de réinitialiser le hachage du paquet de distribution à chaque fois que vous remplacez les certificats.

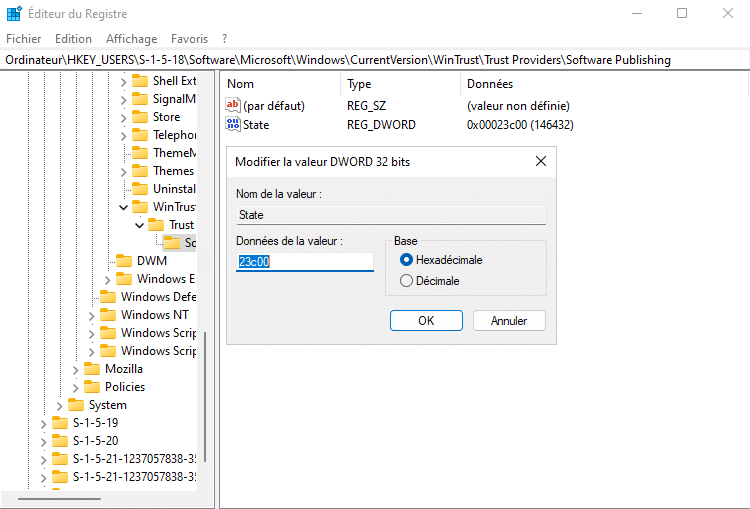

3 – Modifiez la stratégie locale pour Wintrust

Avertissement : La modification du registre local laissera l’ordinateur dans un état moins sécurisé, car il serait vulnérable à l’approbation des certificats révoqués.

La politique WinTrust supervise la validation des signatures numériques Authenticode/WinTrust, elle peut être modifiée en modifiant la valeur des clés de registre suivantes. Cette modification désactivera la vérification de la révocation du certificat, pour toutes les vérifications de certificats pour tous les produits.

Les clés de registre à modifier sont :

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Wintrust\Trust Providers\Software Publishing\State

HKEY_USERS\S-1-5-18\Software\Microsoft\Windows\CurrentVersion\Wintrust\Trust Providers\Software Publishing\State

Valeur par défaut : 0x00023c00

Valeur modifiée : 0x00023e00

Modifiez le registre local pour désactiver les vérifications Authenticode :

Après avoir installé la mise à jour MS13-098, procédez comme suit :

[HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config] « EnableCertPaddingCheck »=-

[HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config] « EnableCertPaddingCheck »=-

Cela a été repris du document Microsoft suivant : https://docs.microsoft.com/en-us/security-updates/securityadvisories/2014/2915720

Mettez à jour le certificat racine manuellement à l’aide de rootsupd.exe

Télécharger rootupd.exe

– Extraire les fichiers à l’aide de la commande rootsupd.exe /c /t:C:\temp\extroot

– A partir de c:\temp\extroot, exécutez les 4 commandes suivantes

updroots.exe authroots.sst

updroots.exe updroots.sst

updroots.exe -l root.sst

updroots.exe -d delroots.sst

Article rédigé par Thameem